In der heutigen digitalen Welt spielt die Informationssicherheit eine äußerst wichtige Rolle für Organisationen aller Größen und Profile. Nahezu alle Wirtschaftssektoren sind mit der zunehmenden Menge an digitalen Daten und der Verschärfung von Cyber-Bedrohungen konfrontiert. Organisationen sind gezwungen, sich ständig an das sich verändernde Bedrohungsumfeld anzupassen und aktive Maßnahmen zu ergreifen, um ihre Informationen vor verschiedenen Arten von Angriffen zu schützen.

Laut einer weltweit durchgeführte Umfrage von Statista aus dem Jahr 2023 sind rund 53 Prozent der befragten Unternehmen in Deutschland mindestens ein Mal Opfer einer Cyber-Attacke geworden. Laut Statista haben rund 53 Prozent der befragten Unternehmen aus verschiedenen Ländern in den letzten 12 Monaten eine Cyber-Attacke erlebt.

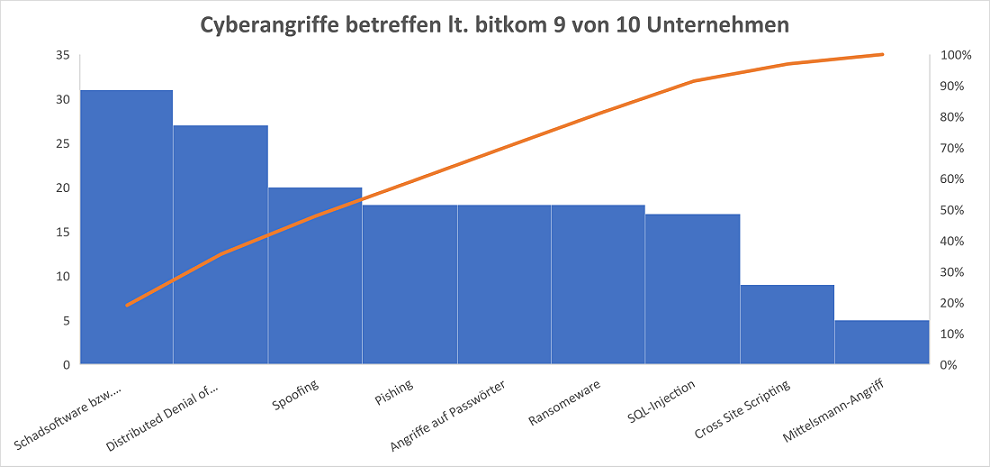

Laut Bitkom werden 9 von 10 Unternehmen in Deutschland Opfer von Datendiebstahl, Spionage oder Sabotage werden.

Was ist erforderlich um die technischen, organisatorischen und bildungsbezogenen Aspekte der Informationssicherheit in Unternehmen abzudecken und, eine wirksame Datenschutzstrategie zu entwickeln, um die Risiken von Cyberangriffen zu mindern.

Cyberangriffe, einschließlich Malware, Phishing und DDoS-Angriffe, stellen nur einen Bruchteil der Vielfalt der potenziellen Risiken dar.

Dies wirft eine weitere Frage auf, der wir uns hier zuerst widmen: Mit welchen Arten von Cybersicherheitsbedrohungen kann man heute konfrontiert werden?

Je nach Geschäftsfeld eines Unternehmens können die Arten von Cyber-Bedrohungen variieren, aber dennoch sind die häufigsten Arten von Cyber-Bedrohungen sowohl im Privat- als auch im Geschäftsleben anzutreffen:

- Phishing ist eine Art von Betrug, bei dem sich Angreifer:innen als vertrauenswürdige Absender:innen ausgeben, um Benutzer:innen zu täuschen und an ihre vertraulichen Daten zu gelangen.

Beispiel: Ein Nutzer erhält eine E-Mail, die von einem großen Technologieunternehmen zu stammen scheint. In der E-Mail heißt es, dass das Konto des Benutzers kompromittiert wurde und er sofort Maßnahmen ergreifen muss, um die Sicherheit wiederherzustellen. Die E-Mail enthält einen Link, der angeblich zu einer Seite führt, auf der das Passwort geändert oder die Sicherheit überprüft werden kann. Wenn der Benutzer jedoch dem Link folgt und seine Anmeldedaten eingibt, können seine Daten von Angreifern gestohlen werden. - Malware (bösartige Software) ist Software, die darauf abzielt, Computersysteme zu schädigen, einschließlich Viren, Trojaner und Spyware.

Beispiel: Ein Virus, der Dateien auf einem Computer infiziert und sie zerstört, wenn er ausgeführt wird. - DDoS (Distributed Denial of Service) sind Angriffe, die darauf abzielen, Server mit Datenverkehr zu überlasten, um Dienste für legitime Nutzer:innen vorübergehend oder dauerhaft unerreichbar zu machen.

Beispiel: Start eines Botnetzes, das eine große Anzahl von Anfragen an einen Webserver sendet, wodurch dieser überlastet und vorübergehend abgeschaltet wird. - Infrastrukturangriffe sind Versuche, die Netzsysteme und -dienste einer Organisation zu stören, um Schaden anzurichten oder sich illegal Zugang zu verschaffen.

Beispiel: Ein Angriff auf einen Webserver unter Ausnutzung einer Software-Schwachstelle, um Zugang zu einer Datenbank zu erhalten.

Dies waren die klassischen Arten von Cyber-Bedrohungen. Es gibt jedoch auch noch andere Arten, zum Beispiel:

- Insider-Bedrohungen sind Sicherheitsbedrohungen, die von Mitarbeiter:innen oder anderen autorisierten Benutzer:innen einer Organisation ausgehen und absichtlich oder versehentlich Schäden an Systemen oder Daten verursachen können.

Beispiel: Jemand aus der Organisation, mit Zugang zu sensiblen Informationen, verkauft diese an ein Konkurrenzunternehmen.

- Schwachstellen im Zugriffsmanagement und Verletzungen von Zugriffsrechten: Diese Bedrohungen sind mit einer falschen Verwaltung des Zugriffs auf Daten und Ressourcen sowie mit Schwachstellen in der Software oder Konfiguration von Systemen verbunden.

Beispiel: Die Verwendung schwacher Passwörter oder das Fehlen einer Zwei-Faktor-Authentifizierung, die es Angreifer:innen ermöglichen, Zugriff auf Benutzerkonten zu erhalten.

Technische Sicherheitsmaßnahmen: Was können sie sein?

Im Rahmen der Datensicherheit spielen technische Maßnahmen eine entscheidende Rolle beim Schutz vor Cyberbedrohungen. Sie umfassen eine Vielzahl von Methoden und Tools, angefangen beim Verschlüsseln von Daten bis hin zur Verwendung von Firewalls und Antivirensoftware.

- Die Datenverschlüsselung gewährleistet die Vertraulichkeit von Informationen und verhindert unbefugten Zugriff darauf.

- Firewalls filtern den Netzwerkverkehr und steuern den Zugriff auf Ressourcen, um vor externen Angriffen zu schützen.

- Die Antivirensoftware erkennt und blockiert schädliche Programme, um deren Auswirkungen auf das System zu verhindern.

Zur Überprüfung der Effektivität bestehender Sicherheitsmaßnahmen wird Penetrationstests eingesetzt. Diese Methode ermöglicht es, den Sicherheitsstatus eines Systems zu bewerten, indem Angriffe von Hacker:innen simuliert werden, um Schwachstellen aufzudecken und Empfehlungen zu ihrer Behebung zu geben.

Ein weiteres Instrument zur Sicherstellung der Sicherheit ist Microsoft Advanced Analytics (ATA). ATA bietet die Möglichkeit, Bedrohungen in Echtzeit zu erkennen und zu analysieren sowie vor anomaler Aktivität im Netzwerk zu warnen. Dieses Tool hilft Organisationen, schnell auf potenzielle Bedrohungen zu reagieren und ihre Systeme vor Cyberangriffen zu schützen.

Organisatorische Sicherheitsstrategien: Was können sie sein?

Organisatorische Sicherheitsstrategien sind Pläne und Praktiken, die von Organisationen entwickelt werden, um den Schutz und die Sicherheit ihrer Informationen, Vermögenswerte und Infrastruktur zu gewährleisten. Diese können vielfältig sein und sollten auf die spezifischen Bedürfnisse und die Art der Aktivitäten der Organisation zugeschnitten sein. Einige der möglichen Strategien sind:

- Entwicklung einer Sicherheitspolitik: Festlegung klarer und verständlicher Regeln und Standards für Mitarbeiter:innen und Auftragnehmer:innen, die beim Umgang mit den Informationen und Ressourcen der Organisation zu beachten sind.

- Zugangs- und Privilegienverwaltung: Regelung des Zugriffs auf Informationen und Ressourcen für Mitarbeiter:innen entsprechend ihren Aufgaben und Zuständigkeiten in der Organisation.

- Regelmäßige Sicherheitsaudits: Durchführung systematischer Sicherheitsaudits zur Ermittlung von Schwachstellen, Bewertung der Einhaltung von Sicherheitsstandards und Entwicklung von Abhilfemaßnahmen.

- Entwicklung von Plänen zur Krisenbewältigung: Entwicklung von Plänen, um mögliche Sicherheitsverletzungen zu reduzieren und sicherzustellen, dass das Geschäft im Krisenfall weiterläuft.

Datensicherheitsschulung für Mitarbeiter: Warum ist sie notwendig und was kann sie sein?

Bei der Schulung der Mitarbeiter:innen in Sachen Informationssicherheit geht es nicht nur darum, ihnen Wissen über Bedrohungen und Sicherheitsvorschriften zu vermitteln, sondern auch darum, eine Sicherheitskultur zu schaffen, in der jeder im Unternehmen seine Rolle beim Datenschutz versteht und eine aktive Rolle bei der Informationssicherheit übernimmt.

Hier sind einige wichtige Datenschutzprinzipien, die Mitarbeiter:innen lernen können:

- Prinzip der Datenminimierung: Dieses Prinzip besteht darin, nur die für einen bestimmten Zweck erforderlichen Daten zu sammeln und zu speichern. Die Minimierung von Daten trägt dazu bei, das Risiko eines Datenlecks oder unbefugten Zugriffs zu reduzieren.

- Das Prinzip der Transparenz und Information: Benutzer:innen müssen darüber informiert werden, wie ihre Daten verwendet, verarbeitet und gespeichert werden. Dies umfasst die Entwicklung von Datenschutzrichtlinien und die Benachrichtigung der Benutzer:innen über etwaige Änderungen in der Verarbeitung ihrer Daten.

- Das Prinzip der Datenintegrität: Daten müssen vor unbefugten Änderungen oder Fälschungen geschützt werden. Dies kann durch technische Schutzmaßnahmen wie Hashing und Prüfsummen erreicht werden.

- Das Prinzip der Verantwortung für Daten: Schulungen zum Datenschutz umfassen in der Regel einen Überblick über einschlägige Gesetze und Vorschriften wie die GDPR in der Europäischen Union. Dies hilft den Mitarbeiter:innen, ihre Pflichten und Verantwortlichkeiten im Hinblick auf den Datenschutz zu verstehen und die gesetzlichen Bestimmungen einzuhalten.

Es ist wichtig, eine Vielzahl von Schulungsmethoden wie:

- Webinare,

- interaktive Schulungen,

- Online-Kurse und

- praktische Übungen einzusetzen,

um effektives Lernen und die Beteiligung der Mitarbeiter:innen zu gewährleisten.

Es ist auch nicht zu vergessen, dass für eine erfolgreiche Schulung die Schulungsinhalte auf das Unternehmen und seinen Informationsbedarf zugeschnitten werden müssen, wobei branchenspezifische Besonderheiten, rechtliche Anforderungen und die Arten von Daten, mit denen die Mitarbeiter arbeiten, berücksichtigt werden müssen.

Infomationssicherheit ist komplex und bedarf der Aufmerksamkeit in Unternehmen. Einzelmaßnahmen bleiben immer nur ein Tropfen auf dem heißen Stein. Informationssicherheit benötigt viele Maßnahmen und, eine ganzheitliche Herangehensweise, die technische, organisatorische und bildungsbezogene Aspekte berücksichtigt. Nur durch ein umfassendes Sicherheitskonzept können Unternehmen ihre sensiblen Daten effektiv schützen und sich erfolgreich gegen Cyberangriffe und Datenschutzverletzungen verteidigen.

Bleibe sicher!

Möchtest du deine Fähigkeiten und Kenntnisse im Bereich der It-Sicherheit verbessern? Kontaktiere uns direkt oder sieh dir die Seminare an, die wir dir anbieten können:

- Cyberangriffe mit Microsoft Advanced Threat Analytics (ATA) erkennen

- (Certified) Penetration Testing Specialist (PTS)

Quellen:

- Anteil der Unternehmen, die in den letzten 12 Monaten eine Cyber-Attacke erlebt haben, in ausgewählten Ländern im Jahr 2023 // https://de.statista.com/ URL: https://de.statista.com/statistik/daten/studie/1230157/umfrage/unternehmen-die-in-den-letzten-12-monaten-eine-cyber-attacke-erlebt-haben/

- 203 Milliarden Euro Schaden pro Jahr durch Angriffe auf deutsche Unternehmen // https://www.bitkom.org/ URL: https://www.bitkom.org/Presse/Presseinformation/Wirtschaftsschutz-2022